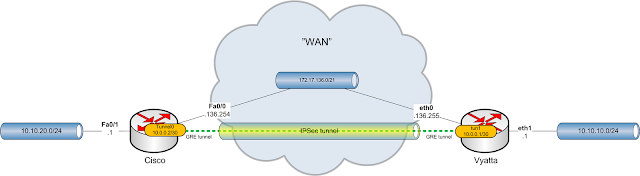

A környezet felépítéséhez egy Cisco 3725-ös routert, illetve Vyatta oldalon egy Vyatta Core 6.3-assal telepített mezei PC-t használtam. A Cisco oldali konfiguráció a következőképp alakul:

interface FastEthernet0/0

ip address 172.17.136.254 255.255.248.0

no shutdown

exit

interface FastEthernet0/1

ip address 10.10.20.1 255.255.255.0

no shutdown

exit

crypto isakmp policy 10

encr aes 256

hash sha

authentication pre-share

lifetime 28800

group 5

exit

crypto isakmp key TITOK address 172.17.136.255

crypto ipsec transform-set TESZTSET esp-aes 128 esp-md5-hmac

exit

crypto ipsec security-association lifetime seconds 3600

crypto ipsec profile TESZTPROFIL

set transform-set TESZTSET

exit

interface Tunnel 0

ip address 10.0.0.2 255.255.255.252

tunnel source 172.17.136.254

tunnel destination 172.17.136.255

tunnel protection ipsec profile TESZTPROFIL

exit

ip route 10.10.10.0 255.255.255.0 10.0.0.1

GRE/IPSec esetén crypto map-et, crypto ACL-t, nem kell megadnunk (milyen subnetből milyen subnetbe megy az IPSec-kel védett forgalom), hiszen az a GRE tunnelben fog utazni, az IPSec-nek pedig itt csak annyit kell tudnia, hogy mi a két IP a GRE tunnel két végén, és hogy e két IP között a GRE forgalom legyen titkosítva. A minimalista tesztkonfigot a GRE szomszédra mutató, a túloldali védett subnethez tartozó route zárja. A Vyatta konfiguráció sem bonyolultabb, sőt szerintem áttekinthetőbb, jobban csoportosított, pirossal emeltem ki a Vyatta 6.3-ban bemutatkozó új lehetőséget (az IPSec processz által lekezelendő forgalom megadása protokollal):

set interfaces ethernet eth0 address 172.17.136.255/21

set interfaces ethernet eth1 address 10.10.10.1/24

set interfaces tunnel tun1 address 10.0.0.1/30

set interfaces tunnel tun1 encapsulation gre

set interfaces tunnel tun1 local-ip 172.17.136.255

set interfaces tunnel tun1 remote-ip 172.17.136.254

set vpn ipsec ike-group TESZT-IKE-GROUP

set vpn ipsec ike-group TESZT-IKE-GROUP lifetime 28800

set vpn ipsec ike-group TESZT-IKE-GROUP proposal 10

set vpn ipsec ike-group TESZT-IKE-GROUP proposal 10 dh-group 5

set vpn ipsec ike-group TESZT-IKE-GROUP proposal 10 encryption aes256

set vpn ipsec ike-group TESZT-IKE-GROUP proposal 10 hash sha1

set vpn ipsec esp-group TESZT-ESP-GROUP

set vpn ipsec esp-group TESZT-ESP-GROUP proposal 10 encryption aes128

set vpn ipsec esp-group TESZT-ESP-GROUP proposal 10 hash md5

set vpn ipsec esp-group TESZT-ESP-GROUP lifetime 3600

set vpn ipsec ipsec-interfaces interface eth0

set vpn ipsec site-to-site peer 172.17.136.254

set vpn ipsec site-to-site peer 172.17.136.254 authentication mode pre-shared-secret

set vpn ipsec site-to-site peer 172.17.136.254 authentication pre-shared-secret TITOK

set vpn ipsec site-to-site peer 172.17.136.254 ike-group TESZT-IKE-GROUP

set vpn ipsec site-to-site peer 172.17.136.254 local-ip 172.17.136.255

set vpn ipsec site-to-site peer 172.17.136.254 tunnel 1

set vpn ipsec site-to-site peer 172.17.136.254 tunnel 1 esp-group TESZT-ESP-GROUP

set vpn ipsec site-to-site peer 172.17.136.254 tunnel 1 protocol gre

set protocols static route 10.10.20.0/24 next-hop 10.0.0.2

A végeredmény a korábban bemutatott megoldáshoz képest egyszerűbb, a két eszköz mögötti védett hálózatok forgalma azonban a korábbiakhoz hasonlóan IPSec tunnelben, azon belül GRE tunnelben utazik az egyik routertől a másikig. A megoldás tesztelését könnyen megejthetjük mondjuk egy telnet sessionnel pl. a 10.10.10.2-es hostról a 10.10.20.2-es hostra, nyilvánvalóan ezeket a hostokat is fel kell konfigurálni (IP cím, default route, telnet szolgáltatás). Ha a már működő telnet sessionbe belehallgatunk a megfelelő Vyatta interfészen tsharkkal, akkor viszont csak az ESP payloadot láthatjuk, várakozásainknak megfelelően:

vyatta@vyatta:~$ sudo tshark -i eth0

Running as user "root" and group "root". This could be dangerous.

Capturing on eth0

0.000000 172.17.136.255 -> 172.17.136.254 ESP ESP (SPI=0x745a7e79)

0.018434 172.17.136.254 -> 172.17.136.255 ESP ESP (SPI=0xdf68cfb5)

0.018748 172.17.136.255 -> 172.17.136.254 ESP ESP (SPI=0x745a7e79)

0.179962 172.17.136.255 -> 172.17.136.254 ESP ESP (SPI=0x745a7e79)

0.198421 172.17.136.254 -> 172.17.136.255 ESP ESP (SPI=0xdf68cfb5)

0.198757 172.17.136.255 -> 172.17.136.254 ESP ESP (SPI=0x745a7e79)

0.319907 172.17.136.255 -> 172.17.136.254 ESP ESP (SPI=0x745a7e79)

0.338476 172.17.136.254 -> 172.17.136.255 ESP ESP (SPI=0xdf68cfb5)

0.338800 172.17.136.255 -> 172.17.136.254 ESP ESP (SPI=0x745a7e79)

0.459966 172.17.136.255 -> 172.17.136.254 ESP ESP (SPI=0x745a7e79)

0.478455 172.17.136.254 -> 172.17.136.255 ESP ESP (SPI=0xdf68cfb5)

0.478774 172.17.136.255 -> 172.17.136.254 ESP ESP (SPI=0x745a7e79)

0.879923 172.17.136.255 -> 172.17.136.254 ESP ESP (SPI=0x745a7e79)

0.898456 172.17.136.254 -> 172.17.136.255 ESP ESP (SPI=0xdf68cfb5)

0.898779 172.17.136.255 -> 172.17.136.254 ESP ESP (SPI=0x745a7e79)

1.027966 172.17.136.255 -> 172.17.136.254 ESP ESP (SPI=0x745a7e79)

1.048497 172.17.136.254 -> 172.17.136.255 ESP ESP (SPI=0xdf68cfb5)

1.048816 172.17.136.255 -> 172.17.136.254 ESP ESP (SPI=0x745a7e79)

1.067968 172.17.136.255 -> 172.17.136.254 ESP ESP (SPI=0x745a7e79)

1.088483 172.17.136.254 -> 172.17.136.255 ESP ESP (SPI=0xdf68cfb5)

1.126881 172.17.136.255 -> 172.17.136.254 ESP ESP (SPI=0x745a7e79)

1.239920 172.17.136.255 -> 172.17.136.254 ESP ESP (SPI=0x745a7e79)

1.258538 172.17.136.254 -> 172.17.136.255 ESP ESP (SPI=0xdf68cfb5)

1.258873 172.17.136.255 -> 172.17.136.254 ESP ESP (SPI=0x745a7e79)

1.379974 172.17.136.255 -> 172.17.136.254 ESP ESP (SPI=0x745a7e79)

1.398574 172.17.136.254 -> 172.17.136.255 ESP ESP (SPI=0xdf68cfb5)

1.398900 172.17.136.255 -> 172.17.136.254 ESP ESP (SPI=0x745a7e79)

1.759984 172.17.136.255 -> 172.17.136.254 ESP ESP (SPI=0x745a7e79)

1.778730 172.17.136.254 -> 172.17.136.255 ESP ESP (SPI=0xdf68cfb5)

1.779053 172.17.136.255 -> 172.17.136.254 ESP ESP (SPI=0x745a7e79)

Nincsenek megjegyzések:

Megjegyzés küldése